-

blockchain

-

web development

-

mobile development

-

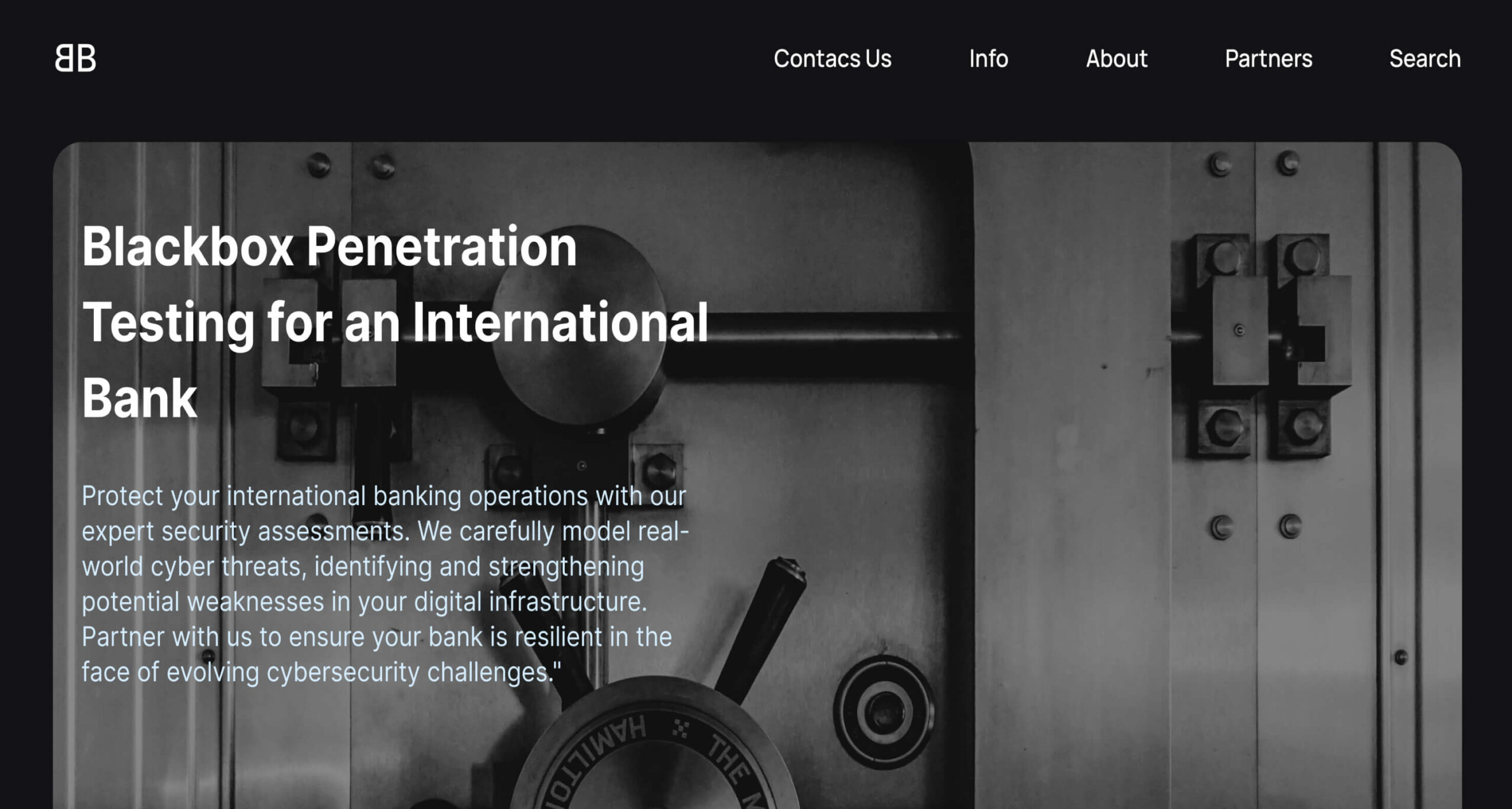

cyber security

-

artificial intelligence

-

game development

-

virtual reality

-

design

-

marketing

-

metaverse

-

CRM

-

Telegram Bots Development

-

ERM

-

E-commerce website development

our clients/

our clients/

why choose us?/

why choose us?/

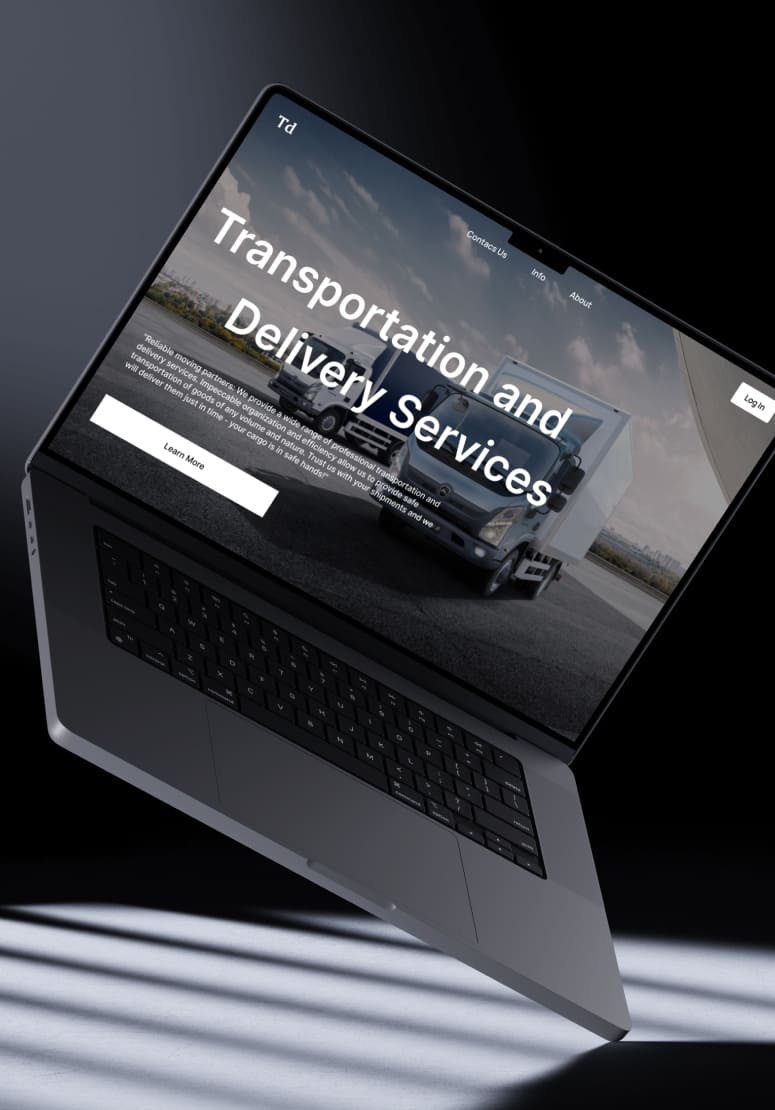

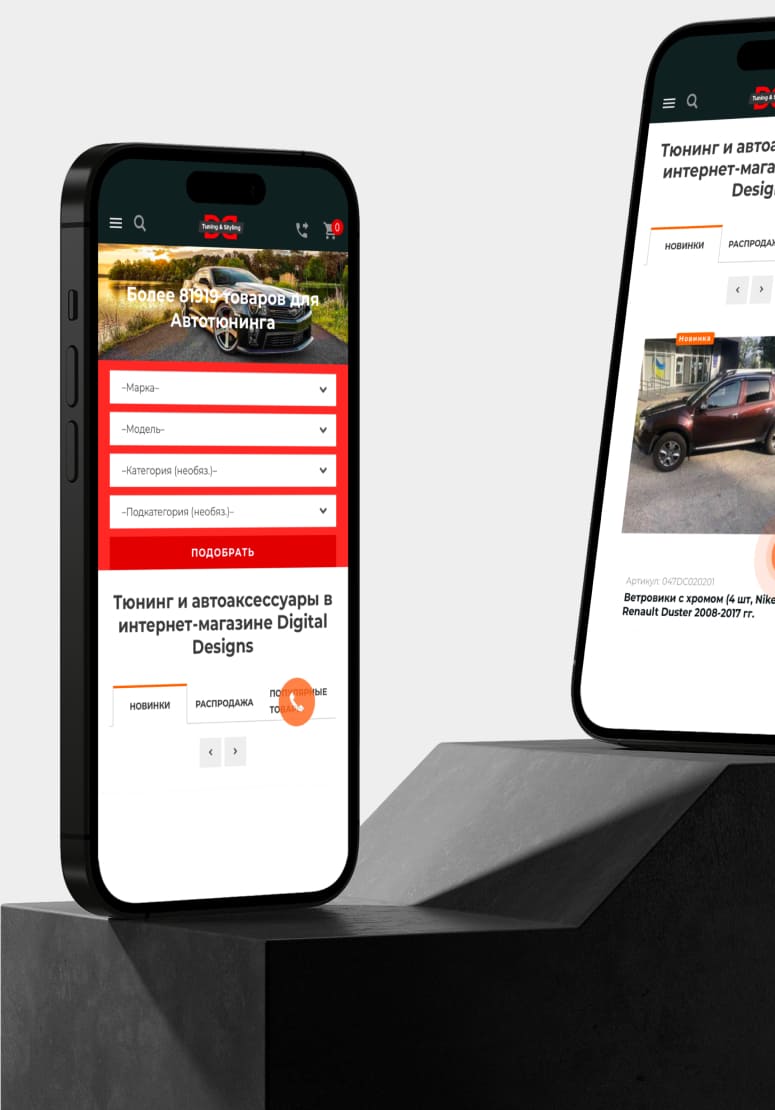

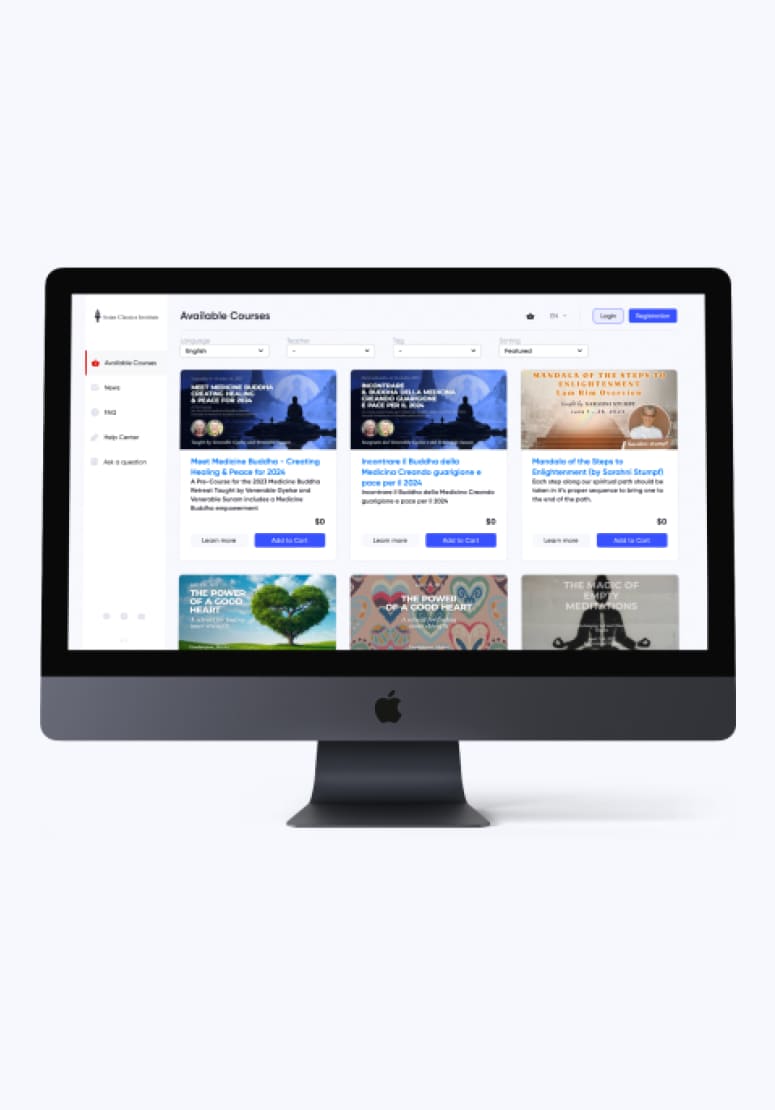

our projects/

our projects/

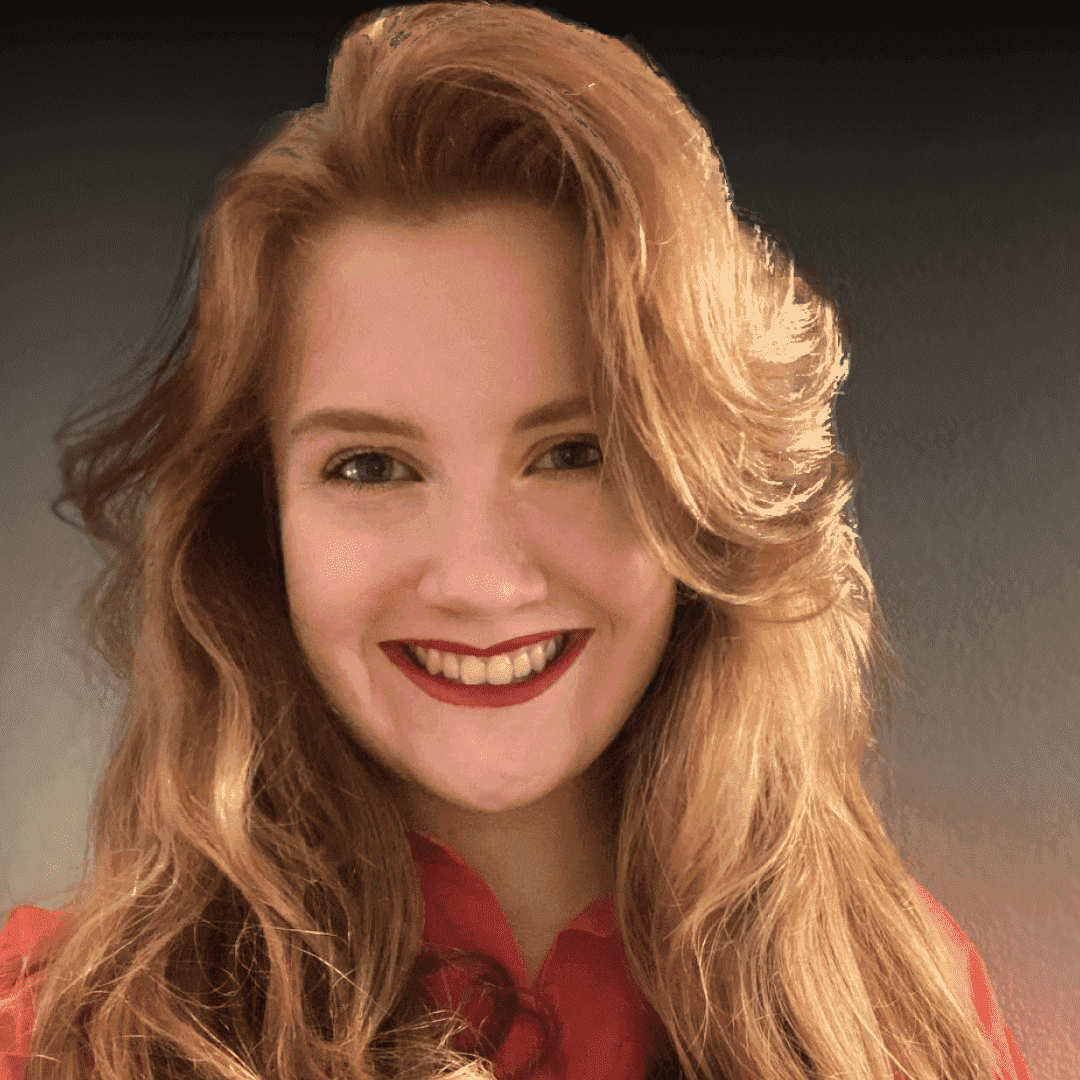

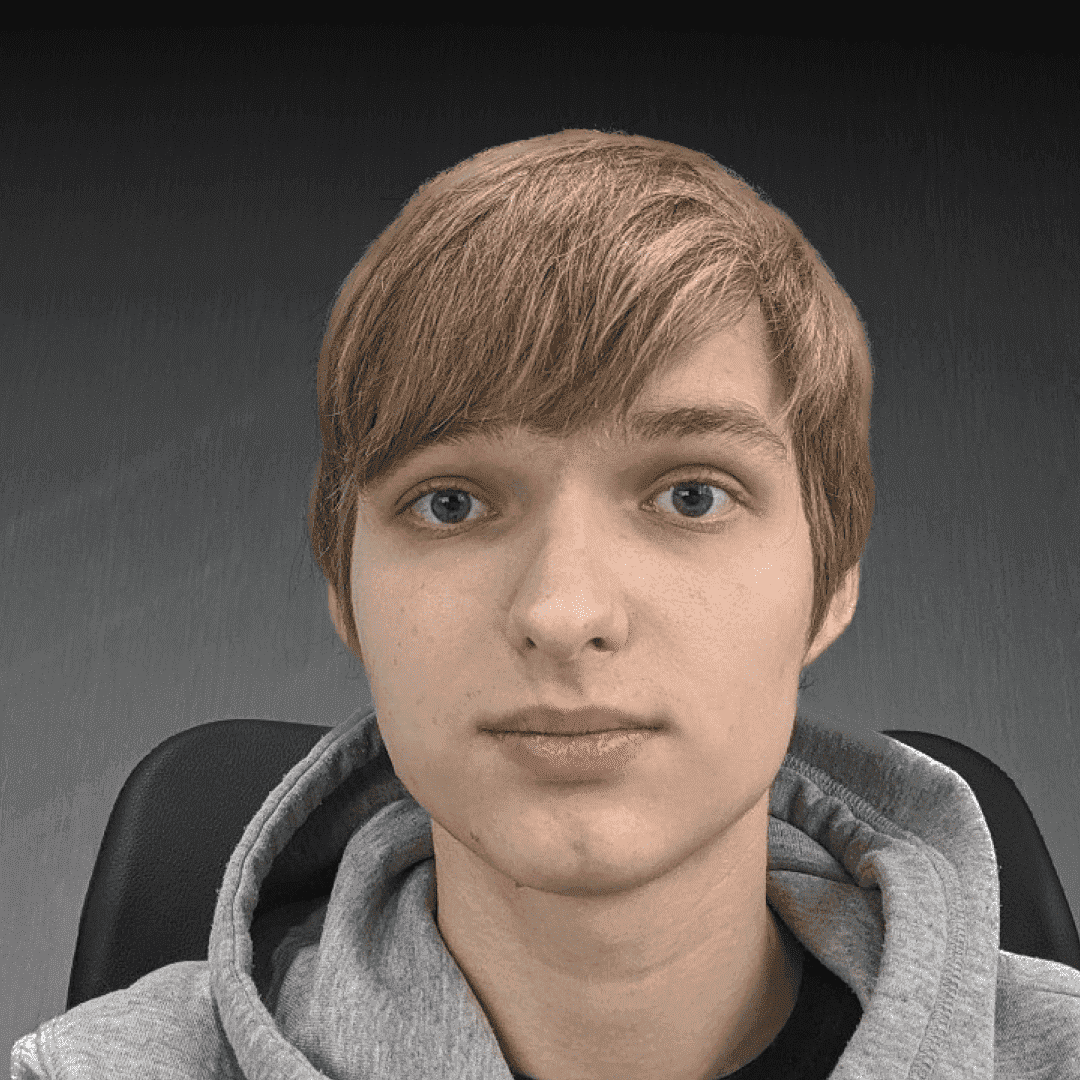

our team/

our team/

where we are/

where we are/

contact/

KISS Software – End-to-End Website Development

Our specialists’ comprehensive approach ensures:

- Official launch and go-live.

- SEO optimization to improve search engine ranking and indexing.

- Database-driven interface development with user-friendly navigation.

- A unique design concept that sets you apart from the competition.

- Long-term technical support.

- Website improvements at any stage of development.

The KISS Software team focuses on the performance of your web portal and your website’s ranking in search engines. Therefore, by ordering website development from scratch with our IT studio, you can rest assured in the reliability and high performance. And the prices for website development will pleasantly surprise you, as they are affordable for any business, including individual professionals like accountants, lawyers, or tutors.

How does KISS Software web studio operate?

Our web company is not limited to a basic set of tools for business promotion and development. We offer a wide range of development services to choose from:

- Innovative blockchain solutions on demand.

- Web development in the shortest possible time, considering project flexibility.

- Frontend and Backend development using cutting-edge technologies.

- Mobile development for all types of cross-platforms with high adaptability.

- Telegram bots for programs, applications, or websites.

- Design without compromising website performance.

- Marketing development strategy based on modern trends, which is especially important for earning in the digital sphere.

- Cybersecurity and corporate data protection against leaks and phishing attacks.

- ERM and CRM systems that reduce risks and control security.

- Development of custom AI and neural network models for predictive analytics, NLP, and business process optimization.

- Games for PC, Android, and iOS using Unity, Python, and JavaScript.

- Virtual reality, including interactive applications from Unity and Unreal Engine to WebXR and ARKit for any headsets.

- High-converting websites from scratch.

- UX testing for a positive user experience.

To select the necessary tool for your business development, you can contact our manager for a consultation.

Advantages of our website development and web design studio

We are convinced that a crucial aspect when developing new services is addressing the key needs of the client. Our advantages are as follows:

- Individual approach.

The specialists at our web studio create a unique design, website structure, and interface based on the personal preferences of the customer. - Support and security.

Thanks to long-term technical support, your web portal always remains at a high level of functionality and development compared to competitors. We will also assist you with connecting a domain and hosting to ensure your resource operates stably and quickly. - Experience.

Over 15 years of experience working on projects allows our specialists to develop websites with high precision and efficiency. - Turnkey implementation.

The realization of an idea progresses from visualization to programming. Testers and SEO optimizers refine the ‘inner workings’ of the web portal. This approach guarantees high processing and website loading speed.

What is web development?

Web development from KISS Software encompasses more than just website creation; it includes a whole range of processes, which include:

- Programming – responsive HTML, CSS, and JavaScript template coding.

- Creation of websites, platforms, and online stores on Google.

- WordPress development – installation, theme customization, optimization, and design.

- Advertising and promotion, including web analytics and sales funnel optimization.

- Project design – consultations and creation of technical specifications for further development.

Website web development and IT company services from KISS Software are oriented towards the best quality standards, the price of which is justified by the results. That is why we cover all popular CMS platforms, including working with WordPress, Joomla, and Tilda.

Main services of KISS Software web studio

Popular areas in which our IT company operates:

- UX/UI design for studios and large corporations.

- Corporate websites that are ideally suited for new companies and already established business owners.

- Online stores for clothing, cosmetics, perfumes, resale and retail trade, including solutions for dropshipping.

- Web applications for social networks.

- SEO optimization for advertising, text-based websites, blogs, and other services.

- Custom requests – development of non-template company web portals, taking into account personal preferences.

Our IT web design studio fulfills orders from scratch, thereby increasing service conversion rates without disrupting algorithms and statistics in search engines.

Who is this solution for?

In today’s world, 80% of businesses are promoted through online resources, which is why our developments are suitable for:

- Businesses, companies, firms.

Every organization needs online promotion or the automation of purchase/sale processes, which significantly simplifies workflow. - Dropshipping and online sales.

Clarity and high-quality design are key, as communication with suppliers can only be conveniently carried out with a well-built product management system. - Lawyers, accountants, photographers.

In narrower niches, it’s difficult to expand your audience and get stable bookings without marketing and a convenient online booking format. After all, clients love simple and clear actions that save them time. - Marketers and developers.

Digital professionals require powerful tools for automation, data analysis, lead generation, and promotion. This may include landing pages, chatbots, analytics systems, platforms for testing advertising campaigns, and AI solutions for marketing personalization. - Bloggers and content creators.

Key aspects of success in a blogger’s career are content monetization and personal branding. This requires professional websites, advertising, and integrations. - Kindergartens, travel agencies.

Thanks to online reviews of educational institutions or online tour booking and viewing real reviews, it’s much easier to build trust with a potential client.

KISS Software Web Company is a universal IT studio that suits all professionals and solves any requests. Functionality, a broad profile, and the ability to analyze through years of experience allow us to create productive digital solutions.

How to order services from our web studio – price and conditions

If you want to order a turnkey website creation/development that will deliver results while fitting within your budget, then we are ready to offer you the best conditions, regardless of the format of your future online service. Relatively affordable prices for web studio services provide access to the creation of:

- online stores;

- landing pages;

- advertising solutions;

- applications;

- mobile versions of websites;

- blockchain projects, etc.

We work under official agreements and contracts, ensuring transparency and reliability. You can explore the catalog of all our services right now on our website.

Choose professional and creative solutions with KISS Software to successfully and easily promote your business today!